Todas las tecnologías informáticas que han ido apareciendo en el mercado (desde el ordenador personal hasta las redes de cualquier tipo) han tenido siempre un riesgo a su seguridad. Esto significa que, de una u otra forma, puede ser violada la integridad, confidencialidad o autenticidad de los datos que contiene. Pensemos un poco en los riesgos de nuestra red Wi-Fi.

No existe ninguna red que sea 100% segura. Como todos hemos podido leer de vez en cuando en los periódicos, hasta las grandes empresas de Internet (incluida Facebook, Amazon o Google) o redes gubernamentales (como la de la CIA o la Nasa) han tenido vulnerabilidades que han permitido que sus atacantes tengan éxito.

No obstante, el riesgo de la seguridad de la red puede ser controlado. No se eliminará completamente el riesgo, pero será menor cuantas más medidas de seguridad se tomen.

En redes pequeñas como las nuestras, frecuentemente pensamos que el riesgo se limita a que un usuario ajeno haga un uso fraudulento para acceder a Internet. Lo cierto es que el riesgo es realmente un concepto más amplio. Eso es lo que vamos a abordar en este artículo: realmente, cuáles son los riesgos de nuestra red Wi-Fi.

Las cuatro categorías de riesgos que preocupan en el uso de cualquier tecnología de red son las siguientes:

- Pérdida del equipo

- Infección de un virus

- Mal uso por personas autorizadas

- Uso fraudulento por personas no autorizadas (intrusos)

Pérdida del equipo

Si alguien está muy interesado en acceder a alguna información de nuestro disco duro, una de las fórmulas más directas de hacerlo es, simplemente, robando el ordenador o el disco duro. Nuestro portátil (laptop) nos puede desaparecer en un descuido y sólo se tarda un par de minutos en desarmar el disco duro de nuestro ordenador de sobremesa.

Por otro lado, aunque no intervenga un tercero. Si el ordenador se pierde, se quema o se rompe de forma irreparable, perderemos toda la información que almacenábamos en él.

Es sorprendente la cantidad de información que podemos llegar a almacenar en nuestros ordenadores. Perder un ordenador puede convertirse en una gran tragedia. La información valiosa puede ser tanto personal como profesional. Por ejemplo:

- Listado de clientes

- Descripciones de productos

- Correspondencia con proveedores y clientes

- Agenda de direcciones y teléfonos

- Nuestra correspondencia personal

- Fotos y vídeos familiares

- Recetas de cocina familiares o únicas

- Los datos de nuestra colección de sellos

Aparte del problema que supone perder la información o exponerla a ojos indiscretos, dicho ordenador podría ser utilizado para acceder a nuestras redes Wi-Fi de casa o de la oficina. Como sabemos, el ordenador sólo nos pide las claves de acceso a una red la primera vez que nos conectamos a ella, las siguientes veces se conecta automáticamente desde el momento en el que entra en su área de cobertura.

Para solucionar el riesgo de acceso posterior a nuestras redes Wi-Fi, habría que cambiar las claves de acceso de todas las redes a las que nos conectamos con ese equipo. No obstante, no deja de ser cierto que, a menos que exista algún tipo de etiqueta identificativa o documento, la persona que consiga dicho equipo no dispondrá de ninguna pista para saber dónde se encuentran las redes inalámbricas a las que se accede desde el equipo. Evidentemente, salvo que el equipo haya sido robado intencionadamente y conozca nuestros hábitos.

Perder un ordenador, no solo supone una pérdida económica, de información y de oportunidad, sino que también supone un riesgo a la seguridad de la red.

Infección de un virus

Los virus son pequeños programas informáticos que, cuando se instalan en nuestro ordenador, nos causan algún tipo de efecto no deseado. Existen virus más y menos dañinos. Algunos ponen en riesgo la información y el uso del ordenador, mientras que otros simplemente afectan a su rendimiento.

El hecho es que, hasta la fecha, no hay ningún virus que sea específico de redes inalámbricas. Esto quiere decir que las medidas antivirus son independientes de si utilizamos o no una red Wi-Fi. Si un ordenador está conectado a internet, siempre es recomendable tomar las siguientes medidas básicas:

- Tener sentido común a la hora de abrir los documentos que recibimos por cualquier medio (correo electrónico, programa de mensajería o redes sociales).

- Mantener actualizados el sistema operativo y los programas que utilizamos.

- Si el sistema operativo no los incluye, nunca viene mal instalar un programa antivirus y un cortafuego (firewall).

Mal uso por personas autorizadas

Otro de los riesgos a los que habitualmente no prestamos mucha atención es el que proviene del uso habitual del equipo. El que personas autorizadas hagan un mal uso del sistema (intencionada o accidentalmente) es una amenaza de la que resulta difícil protegerse.

Una vez que el usuario ha pasado todos los niveles de seguridad y se encuentra dentro del sistema, es complicado controlar en detalle el uso que cada usuario hace de él.

Ciertamente, existen historias de personas que roba, borra o modifica alguna información de su empresa antes de marcharse, pero, existen todavía más historias de empleados que de una forma no intencionada producen mucho más daño.

Si se pregunta cómo, piense en los efectos negativos que pueden producir estos hábitos:

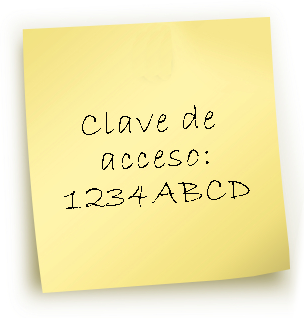

- Compartir abiertamente sus claves de acceso

- Imprimir datos confidenciales en la impresora equivocada y no ir a recoger los papeles

- Enviar un correo con información confidencial a personas equivocadas

- Copiar datos confidenciales en su disco duro, pendrive o CD, sin las medidas de seguridad adecuadas.

El único sistema que existe para protegerse de este riesgo es implantar una política de seguridad adecuada en la empresa u hogar (que incluya formación a los usuarios) y hacer seguimientos periódicos de su cumplimiento (auditorías).

Uso fraudulento por personas no autorizadas

Éste es el primer punto que se nos viene a la mente cuando hablamos de los riesgos de seguridad. De hecho, siempre se piensa que el mayor riesgo es que alguien ajeno acceda a nuestros datos, pero, en realidad, los usos fraudulentos pueden venir por cualquiera de los siguientes caminos:

- Escuchar. Cualquier ordenador que esté dentro del área de cobertura de una red recibe las señales de radio de todos los datos que se intercambian los equipos. Habitualmente, estos datos son ignorados por el equipo que no es el destinatario, al no identificarlos como propios. De hecho, estos datos están codificados, por lo que ningún equipo con un software normal puede llegar a interpretarlos. No obstante, si se dispone del software pirata adecuado (y paciencia), se podría llegar a interpretar y almacenar estos datos. Para quien esté interesado, puede buscar información sobre alguno de estos programas: Andro Dumpper, Router Keygen, WiFiPass o NetStumbler.

- Acceder. Antes hemos hablado de escuchar lo que otros se intercambian, pero ahora nos referimos a acceder y hacer uso de una red ajena para la que no se tiene autorización. Esto se puede hacer de muchas formas, desde configurar un ordenador para que acceda a un punto de acceso ajeno, hasta instalar un nuevo punto de acceso en una red cableada o router de casa y, a través de él, conectarse tranquilamente desde el exterior, con todas las redes internas (cableadas o inalámbricas).

- Saturar. En este caso no se trata de intentar acceder fraudulentamente a una red, sino de dejarla fuera de servicio. El resultado es que la red no puede ser utilizada por sus propios usuarios, por lo que es un ataque a la seguridad. Para dejar inhabilitada una red inalámbrica, bastaría simplemente con saturar el medio radioeléctrico con el suficiente ruido como para que sea imposible llevar a cabo cualquier comunicación. A este tipo de ataques se le conoce también como negación del servicio, DOS (Denial of Service) o jamming (literalmente, ‘atasco’).

Más información

En este artículo se han descritos los riesgos de nuestra red Wi-Fi de una forma muy resumida. Básicamente nos hemos limitado a esbozar los puntos más importantes a tener en cuenta. Si se tiene interés, este blog dispone de muchos otros contenidos relacionados. Por favor, utilice el buscador de contenidos que tenemos en la cabecera del blog.

Por otro lado, estos son algunos otros artículos que pueden ser de interés:

- Wi-Fi: Guía Completa sobre su tecnología y configuración

- Seguridad de una red de área local o LAN

- Cómo configurar el router Wi-Fi

- Cómo conectarse a redes Wi-Fi ajenas

REF: WF-PG143