Las redes Wi-Fi están continuamente invitando a los usuarios del entorno a conectase a ella. Para un usuario inquieto, esto es una tentación que no puede resistir. La seguridad de las redes Wi-Fi es cada vez más robusta pero siempre quedan huecos por los que poder colarse. Veamos cómo conectarse a redes Wi-Fi ajenas.

Conectarse a una red Wi-Fi ajena puede darnos acceso gratuito a Internet o, incluso, acceso a los dispositivos electrónicos de la red. Entre estos dispositivos están los equipos informáticos (como ordenadores, tablets o smartphones) o los equipos de alarma o domótica existentes (cámaras web, calefacción o luces). Si se controla un ordenador ajeno, se puede utilizar para cometer delitos informáticos ocultando la identidad.

Cuando una red está bien protegida, la dificultad del acceso es tal que no suele merecer la pena el esfuerzo necesario para romperla (salvo que se tenga un interés especial). No obstante, los usuarios descuidan frecuentemente esta seguridad, por lo que el acceso se vuelve más fácil de lo que pueda parecer.

Este artículo tiene un doble objetivo: por un lado, hacer ver lo fácil que resulta entrar en una red pobremente protegida; y por otro, demostrar la importancia de seguir los consejos de seguridad para que la complicación haga desistir al intruso. Por tanto, la idea no es enseñar a colarse en las redes ajenas, sino mostrar que este acceso es posible. Proteger la red con garantías suficiente es simple, solo hay que seguir unos pasos básicos. Si se siguen, la posibilidad de que le ocurra algo de lo que aquí se muestra será mínima.

La importancia de la seguridad

La mayoría de los piratas acceden a una red ajena simplemente por curiosidad o por acceder a internet gratis. Si lo pensamos, ambos motivos son lo suficientemente atractivos como para que cualquiera le pueda dedicar un tiempo a investigarlo. Por otro lado, las técnicas para entrar en redes ajenas no son complejas, aunque sí requieren de una cierta dedicación.

A los piratas informáticos les gusta decir que las medidas de seguridad se dividen en dos grupos: las que ya se ha descubierto cómo vulnerarlas y las que se descubrirán en un futuro. Hasta ahora no ha existido ningún sistema completamente inmune a los ataques, por mucha confianza que se tuviera en él cuando se lanzó. Por tanto, lo más seguro es que esto se siga produciendo en el futuro.

La única forma de estar seguros es teniendo siempre implementadas las últimas tecnologías de seguridad y protección de redes. Hoy por hoy, la última tecnología es el cifrado WPA3 (con método SAE-PK). Si además tenemos una red corporativa y estamos interesados en la correcta autentificación de los usuarios, deberemos implementar cualquier sistema de autentificación recogido en 802.1x.

Conseguir información de redes ajenas

El primer paso para acceder a una red ajena es conseguir toda la información posible sobre ella. Al menos hay que detectar la presencia de la red y conoce su nombre de red (conocido como SSID). Esta información elemental es posible conseguirla con la aplicación Wi-Fi que viene en cualquier terminal (smartphone, tablet u ordenador).

Normalmente, estas herramientas disponen de una opción con el nombre ‘Explorar’, ‘Explorar redes’, ‘Redes inalámbricas’, ‘Ver redes’, ‘Búsqueda de estación’ o similar. Al hacer clic sobre esta opción se realizará una exploración de las redes disponibles, mostrándose una lista con indicación del nombre SSID y tipo de red (si está cifrada o no) de cada uno de los puntos de acceso detectados.

Si en este listado aparece una red que está abierta (el acceso no está cifrado), nos podríamos conectar fácilmente a ella. No obstante, es posible que el acceso no esté cifrado pero que la red cuente con otros sistemas de seguridad. Por ejemplo, el router Wi-Fi podría estar discriminando el acceso por el número MAC. El número MAC identifica a cada dispositivo electrónico. En este caso, identifica a la tarjeta de red Wi-Fi del terminal del usuario. Si el número MAC de nuestro terminal no está entre los admitidos, no nos dejará conectarnos.

Las aplicaciones Wi-Fi estándar nos ofrecen una información mínima sobre las redes del entorno. No obstante, existen aplicaciones específicas que nos permiten recopilar datos adicionales sobre las redes que nos rodean. Otras, incluso, crean un mapa de redes de nuestro entorno de forma automática. Las hay que permiten movernos con nuestro coche y el software va creando el mapa con los puntos de acceso Wi-Fi que va encontrando (wardriving).

Estas herramientas son tan específicas que sus autores solo suelen hacer la versión del programa para el sistema operativo que ellos utilizan. Curiosamente, existe mucho software que solo funciona en Linux. Si no tiene instalado Linux en su ordenador, sepa que se puede ejecutar Linux simplemente desde un CD o USB, sin instalarlo.

Si no se encuentra el software adecuado para conseguir la información que se necesita, siempre se puede recurrir a la técnica más habitual que se utiliza en estos casos: la ingeniería social.

Qué es el wardriving o mapa de redes.

Si lo que se busca no es simplemente conocer las redes que existen a su alrededor, las redes de sus vecinos, sino realizar un mapa con todas las redes disponibles en un área (un pueblo, un vecindario o una ciudad), una solución es ir cambiando la posición del ordenador portátil e ir pulsando el botón de exploración cada pocos metros, observar el resultado y anotarlo en una base de datos.

Como este trabajo resulta bastante tedioso, hay quien ha desarrollado aplicaciones que realizan esta misma tarea de forma automática. Algunas de estas aplicaciones son las siguientes: Kismet (Linux), WiFiFoFum (Android), Netstumbler (Windows), WarDrive ToolBox (Windows) o Nmap (Windows y Linux).

Una de las mejores herramientas para realizar mapas de cobertura es Netstumbler (http://netstumbler.com). Si lleva el portátil en el coche con Netstumbler en ejecución, automáticamente se generará una lista con todas las redes detectadas junto con los niveles de señal de cada una de ellas. Netstumbler también dispone de la opción de conectarlo a un GPS para recoger y almacenar en la lista la posición GPS de cada red.

Ingeniería social

Una de las técnicas más utilizadas por los piratas informáticos para romper cualquier tipo de seguridad es la que se conoce como ingeniería social. Es simple: si se quiere saber algo, se le pregunta a la persona que lo sabe.

Claro, si un pirata le pregunta a un usuario que, por favor, le diga su clave del Wi-Fi para poder acceder a la red de su empresa y robarle información, lo normal es que no obtenga ninguna respuesta. Por ello, los piratas realizan estas mismas preguntas valiéndose de engaños. Por ejemplo, hay usuarios que sí le dirían su clave a alguien que se identificara como el técnico de sistema de su empresa, el presidente de la compañía o la policía y que le argumenta cualquier excusa. Aunque parezca mentira, con ingeniería social se puede conseguir en minutos lo que llevaría semanas o meses conseguir con cualquier otra técnica.

A veces, la información no se consigue en una sola pregunta, sino que el pirata se dedica a conseguir información poco a poco para poderse hacer pasar por la persona adecuada para hacer la pregunta correcta que le dará la respuesta que necesita.

Kevin Mitnick, uno de los piratas informáticos más famosos, define la ingeniería social como el arte de conseguir que otra persona haga lo que normalmente no haría por un extraño. Dicho sea de paso, este arte combina muy bien con los sentimientos humanos de compasión, bondad, inseguridad, comodidad o desconocimiento. En este artículo puede leer la historia de Mitnick: Kevin Mitnick. El hacker más buscado.

Programas para recopilar información de redes Wi-Fi

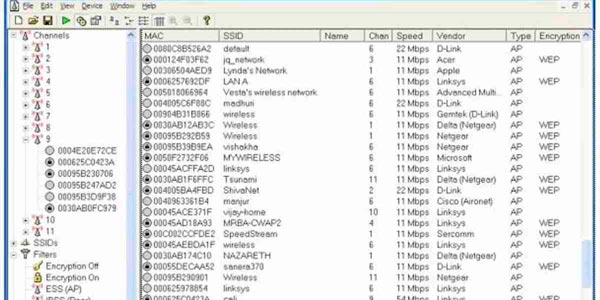

Como se ha visto anteriormente, los programas normales que acompañan a los equipos Wi-Fi o que incluyen los sistemas operativos facilitan cierta información sobre las redes del entorno. Básicamente, esta información se limita al SSID o nombre de la red, si la red está o no cifrada, el número del canal en el que transmite y la potencia de recepción.

Para conectarse a la red propia es más que suficiente, pero ¿Qué pasa si la idea es conectarse a una red para la que no se está autorizado? En este caso interesa recabar toda la información que sea posible y que pueda ayudar a conseguir entrar. Ciertas herramientas como Kismet (Linux), WiFiFoFum (Android), Netstumbler (Windows), Foundstone’s Superscan (escanea puertos), WirelessNetView (Windows) o VPNMonitor (explora la red en busca de protocolos seguros como IPSec, PPTP, SSH o HTTPS) ofrecen mucha más información sobre las redes del entorno que la que ofrecen los programas normales.

La información que se puede conseguir con estas herramientas son: nombre SSID (aunque el punto de acceso lo tenga oculto), esquema de direccionamiento IP de la red, marca y modelo del hardware, versión del software, tipo de cifrado utilizado, clave de cifrado WEP, números MAC de los equipos, puertos IP abiertos e, incluso, la información intercambiada.

Qué hacer con los detalles de la red

Conseguir los detalles del punto de acceso Wi-Fi que se pretende abordar, es el primer paso para conseguir el acceso. Con esta información se pueden hacer varias cosas:

- Utilizar la clave de acceso por defecto. Si se conoce la marca y modelo del router, se puede investigar (utilizando Internet) cuál es la clave de acceso por defecto que incluye el fabricante para este modelo. Si el usuario no la ha cambiado, será fácil conseguir acceder a la red. Por otro lado, si hubiese cambiado la clave, una alternativa es conseguir bloquear el router para que el usuario lo acabe reseteando con los datos del fabricante. Este será el momento de entrar en la red.

- Buscar debilidades. Existen debilidades de acceso que son específicas de determinado modelo de router, o de una determinada versión de firmware o tipo de cifrado. Cualquier pirata que se precie dispone del listado de estas vulnerabilidades, la forma de atacarla o la aplicación que nos ayuda a romper su seguridad.

- Acceder de forma remota. Los puntos de acceso se pueden configurar de forma remota. Si el usuario no ha deshabilitado esta funcionalidad se puede intentar acceder al router por este camino. Algunos usuarios cambian el nombre de red (SSID) y la clave, pero no modifican el usuario y clave de acceso a la configuración del router. Si el router conserva la configuración de fábrica, será fácil entrar. Una vez que se está dentro del router, se puede cambiar la configuración para conseguir entrar en la red.

Conseguir conectarse a la red Wi-Fi ajena es el primer paso. Una vez dentro, se puede utilizar la conexión para simplemente tener acceso gratuito a Internet. Una segunda opción es no solamente conectarse a la red sino, a través de ella, conectarse a los terminales que hacen uso de ella. Esto daría acceso a todo el contenido compartido que tengan estos dispositivos. Por ejemplo, fotos, imágenes, documentos, etc. Un uso fraudulento de esta información puede llegar a ser muy dañino.

Otra de las acciones que se pueden llevar a cabo es acceder a la configuración del router (suele estar en el IP 192.168.0.0 o similar) y modificarla a nuestra conveniencia. Esto dependerá del potencial que ofrezca ese equipo concreto. Por ejemplo, se podría configurar una red Wi-Fi paralela para nuestro propio uso o configurar un acceso remoto al router. El límite es la imaginación.

Si eres el administrador de una red Wi-Fi, una de las peores cosas que te podría ocurrir es que un usuario ajeno lograse entrar y utilizase los terminales de la red para cometer delitos informáticos en el exterior. En este caso, incluso se podría llegar a ser acusado de ser el autor de esos delitos.

Descubrir la clave del Wi-Fi

Como hemos visto, para acceder a una red ajena podría ser necesario dar algunos rodeos. Las mayores debilidades son: que el router no tenga clave de acceso a la red, que tenga la misma configuración de fábrica o que algún usuario sea descuidado a la hora de mantener las claves ocultas a miradas indiscretas.

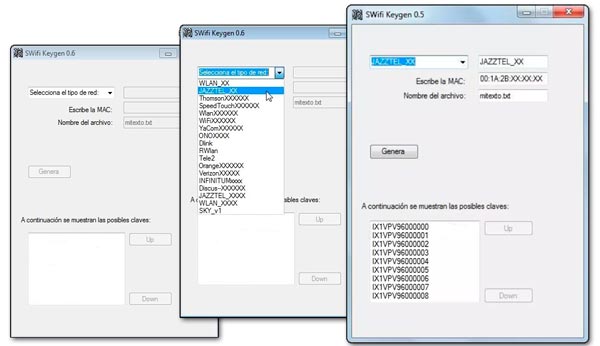

Hay quien piensa que el tener una red con clave de acceso es suficiente garantía como para que personas ajenas no puedan acceder a ella. Sin embargo, esto no es del todo correcto. Las claves de fábrica o las que ponen los operadores de telecomunicaciones que instalan el router, suelen utilizar una cierta regla. Esta regla se basa en utilizar los datos de nombre de red (SSID) combinado con el número MAC del equipo. Cierto que esta regla cambia dependiendo del fabricante o del operador pero, si hay una regla, es una vulnerabilidad.

Existen programas que utilizan lo anterior para descubrir las claves de acceso a una red Wi-Fi. Estos programas se basan en los datos que puede averiguar de la red (básicamente SSID y MAC) para descubrir la clave. Esto es, si se les facilita determinados datos de una red, el programa sugiere la clave que podría estar utilizando. No hay garantía de éxito pero, sorprendentemente, aciertan con mayor frecuencia de lo que se podría esperar. Algunos de estos programas son SWifi Keygen, Wifipass, Reaver o WPAMagickey. Cada programa está pensado para unos modelos concretos de routers.

Otras de las vulnerabilidades conocidas de las redes Wi-Fi se basan en el protocolo WPS. El protocolo WPS está pensado para poder conectar nuevos terminales a la red Wi-Fi con facilidad. En estos casos, no es necesario introducir una clave que puede ser larga y compleja, sino que utiliza un número pin de 8 dígitos que tiene el router. El problema es que el pin de muchos routers de distintas compañías es conocido o se sabe cómo calcularlo. Existen aplicaciones que hacen uso de esta vulnerabilidad para lograr conectarse a la red. Algunas de ellas son WPSApp, AndroDumpper, WiFi WPS WPA Tester o WPS Connect.

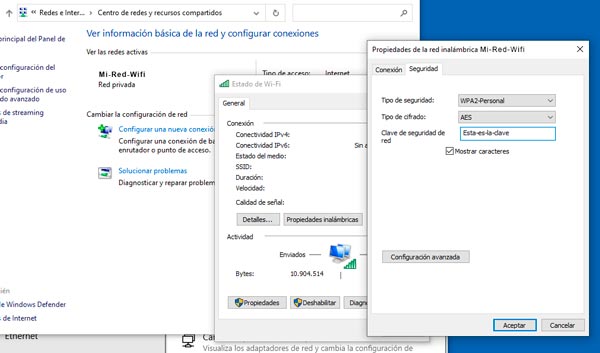

Por cierto, si de alguna forma tenemos acceso a un terminal que esté conectado a la red, se podría utilizar para descubrir la clave del Wi-Fi. Para ello, solo hay que abrir la configuración del Wi-Fi del terminal, ver la clave Wi-Fi que tiene configurada y tomar nota de ella. Esto no es siempre posible, dependerá de la versión del sistema operativo que tenga instalado el terminal. No obstante, no es raro. Por ejemplo, con Widows 10 se puede ver la clave.

Por último, existen soluciones de auditoría de seguridad informática que contienen una larga lista de herramientas para identificar y explotar vulnerabilidades. Entre ellas, incluyen escaneadores de puertos y vulnerabilidades, archivos de exploits, sniffers, herramientas de análisis forense y herramientas para la auditoría Wireless. Entre estas soluciones destaca Kali Linux (antes conocida como Backtrack) o Aircrack-ng. Estas herramientas pueden utilizarse para realizar auditorías de seguridad de las redes propias.

Los temas legales

Para quien esté pensando en dedicarse a la piratería, conviene recordarle que conectarse a redes ajenas sin la correspondiente autorización es un atentado a la intimidad y la privacidad y está recogido como delito en los códigos penales de la mayoría de los países. En el caso de España, el artículo 197 del Código Penal califica como delito la interceptación de las comunicaciones y la utilización de técnicas de escucha de cualquier señal de comunicaciones sin la previa autorización.

Por tanto, si se está interesado en estas técnicas simplemente por curiosidad intelectual, conviene realizar las prácticas con la red propia o contar con el consentimiento de los propietarios de la red ajena.

Conectarse a redes ajenas sin autorización está recogido como delito en el código penal

Por otro lado, hacer uso de una red ajena no fiable es arriesgarse a que nuestras comunicaciones puedan estar siendo observadas e, incluso, almacenadas. Además, al conectarse a una red ajena, no sólo es nuestro ordenador el que se conecta a dicha red, sino que la red también está conectada a nuestro ordenador. Por tanto, se corre el riesgo de convertirse en víctima. Hay quien deja abierta su red Wi-Fi, no porque no sepa cómo protegerla, sino porque espera aprovecharse de los incautos que hacen uso de ella. Por cierto, este hecho es también constitutivo de delito. Es como dejar la puerta de casa abierta para robar al que entre. El que entra puede haber cometido un delito, pero el que roba también.

Ciertamente, lo más frecuente cuando se accede a una red ajena no es hurgar en los ordenadores del vecino, sino hacer uso de su conexión a internet. Esto es lo que se conoce popularmente como robar ancho de banda. Este hecho también es constitutivo de delito. En el caso español, el artículo 255 del Código Penal recoge, entre los delitos contra el patrimonio y el orden socioeconómico, el delito de defraudación de fluido de telecomunicación, y el artículo 256 reconoce como delito el uso de un terminal de telecomunicaciones sin consentimiento de su titular. También hacen referencia a este tema los artículos 286 y 623.

Por último, si el acceso utilizado fuese el de una empresa o profesional, incluso podría iniciar una reclamación por lucro cesante.

Conclusiones

Es posible acceder a redes Wi-Fi ajenas. La complicación del acceso es directamente proporcional a la despreocupación de sus usuarios por la seguridad. Si sus usuarios se lo toman en serio, el acceso será tremendamente complicado y especializado, aunque no imposible. Dicho de otra forma, si se modifican la configuración de fábrica y se utilizan claves suficientemente seguras (largas, aleatorias y combinando tipos de caracteres), el acceder a la red será una tarea tremendamente complicada.

El tema de la seguridad informática es muy amplio. En este artículo solo se ha pretendido dejar claro que existen procedimientos para entrar en redes Wi-Fi ajenas. Si se desea estar a salvo, es imprescindible tomarse la seguridad en serio y no dejarse vencer por la comodidad o la desidia.

Más información sobre Wi-Fi

Los contenidos sobre la tecnología Wi-Fi son muy diversos y están tratados en este blog en distintos artículos publicados. De hecho, este contenido forma parte de un conjunto de artículos que abordan de forma detallada cómo funciona la tecnología Wi-Fi e internet. Si tiene interés en algún tema concreto particular, por favor, utilice el buscador de contenidos que tenemos en la cabecera del blog.

En cualquier caso, le sugerimos algunos otros artículos relacionados:

- Wi-Fi: Guía Completa sobre su tecnología y configuración

- Cómo realizar un ataque informático

- Herramientas de los ciberdelincuentes

- Historia de la piratería informática

REF. WF-PG167