La piratería informática o hacking tiene una historia paralela al desarrollo e introducción de la informática y de las redes de comunicaciones. Lo que empezó como una aventura de buenos chicos rebeldes se ha convertido en toda una industria de la extorsión y la manipulación. En cualquier caso, la historia de los piratas o hackers sigue estando rodeada de un cierto misterio y curiosidad.

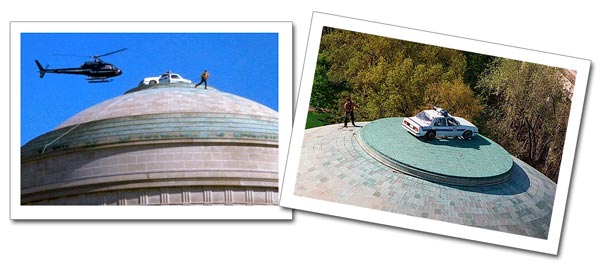

En español se llama piratería informática a lo que en inglés se conoce como hacking. Aunque la palabra hack significa literalmente cortar, en el Instituto Tecnológico de Massachusetts (MIT) en los Estados Unidos la empezaron a utilizar en los años 50 para hacer referencia a una forma elegante, ingeniosa o inspiradora de hacer casi cualquier cosa. Por ejemplo, en 1994, los estudiantes del MIT colocaron una réplica de un coche de policía del campus encima de la gran cúpula del instituto. Con el tiempo, el significado fue cambiando hasta convertirse, casi exclusivamente, en un término asociado con la intrusión o daño que una persona ajena le hace a un equipo o sistema informático. Veamos cual ha sido la historia de la piratería informática o hacking.

Para hacernos una idea de lo que supone la piratería informática, la empresa TruSecure de los Estados Unidos se encarga de vigilar a personas y grupos que realizan estas actividades para poder anticiparse a sus ataques. Esta compañía rastrea a más de once mil personas y unos 900 grupos diferentes. Por otro lado, se estima que existen más de cinco mil vulnerabilidades de los sistemas que podrían utilizarse para realizar ataques. Sin embargo, los piratas solo están utilizando menos de cien.

Frecuentemente, cuando se habla de historia de alguna tecnología o actividad basada en la tecnológica, nos enfrentamos a la duda de qué antecedentes pueden considerarse relacionados o no con esa historia. Por ejemplo, en el caso de la piratería informática podríamos remontarnos a los orígenes de la criptografía, hace miles de años. En este caso no seremos tan ambiciosos, nos limitaremos a los hechos que todavía recordamos los que crecimos con el ordenador personal.

La caja azul. La prehistoria de la piratería informática

Nuestra historia de la piratería informática se remonta a los años 60 del siglo pasado. En aquella época, en la que todavía no estaba introducido el ordenador personal, los piratas se hacía llamar phreakers o phone freaks, fanáticos del teléfono. Éstos tenían como objetivo poder realizar llamadas telefónicas de larga distancia sin tener que pagar. Para ello desarrollaban dispositivos que conectaban al teléfono. Estos dispositivos se aprovechaban de determinadas debilidades del sistema de señalización de las redes telefónicas de la época.

Según la compañía norteamericana Bell Telephone, el primer caso de robo de servicio telefónico de larga distancia fue descubierto en 1961. Un empleado se dio cuenta de la existencia de unas llamadas telefónicas excesivamente largas a un número de información de otra zona. Cuando se investigó el caso se descubrió que el aparato que realizaba las llamadas estaba unido a una extraña caja metálica de color azul. La caja azul (blue box) permitía realizar cualquier tipo de llamadas telefónicas de forma gratuita.

Extrañamente, el primer artículo sobre este tema no se publicó hasta 1971, cuando ya llevaban más de diez años realizándose este tipo de actividades. Lo publicó la revista Esquire, lo escribió Ron Rosenbaum, y se titulaba Los secretos de la caja azul.

El secreto de la caja azul se basaba en el recién instalado sistema de señalización de la compañía Bell llamado Señalización multifrecuencia dentro de banda. Con este sistema, todas las señales de control que se intercambiaban las centrales telefónicas se transmitían a través del mismo canal telefónico. Para ello se utilizaba una combinación de frecuencias por lo que, quien conociese las combinaciones de frecuencias apropiadas podía controlar todo el sistema telefónico.

En una publicación de 1954 de la propia compañía Bell se describía el funcionamiento del sistema de señalización multifrecuencia dentro de banda y en 1960, en esa misma publicación, aparecieron las frecuencias utilizadas. Lo cierto es que alguien relacionó las dos publicaciones y fabricó un aparato capaz de reproducir los tonos multifrecuencia que empleaba la compañía telefónica para su señalización.

Para que las llamadas fuesen gratuitas, los usuarios marcaban un número de teléfono gratuito y, posteriormente, empleaban la caja azul para desviar la llamada al número deseado. Curiosamente, cuando en 1963 se introdujo el sistema de señalización multifrecuencia para las comunicaciones entre Estados Unidos y Europa, los poseedores de cajas azules pudieron utilizar sus aparatos para realizar llamadas telefónicas automáticas intercontinentales, cosa que no pudieron hacer los abonados corrientes hasta 1970.

Aunque las cajas azules fueron las más populares, en aquella época existieron también las llamadas cajas rojas. Estas cajas lograban realizar llamadas gratuitas produciendo una señal de descolgado y colgado. Al separar ambas señales un tiempo determinado, la central origen de la llamada interpretaba que el destinatario había colgado y no cobraba la llamada. Pero la central del destinatario no identificaba ese colgado, con lo que la llamada no se cortaba. El resultado era que quedaba establecida la comunicación sin que se cobrase la llamada.

Pheakers famosos

Uno de los pheaker más famosos fue John Draper, más conocido como Captain Crunch. Draper tenía una furgoneta equipada con una caja azul. Por aquel entonces esto se consideraba alta tecnología. Una de sus aficiones era la de recorrer las carreteras de California en busca de cabinas telefónicas que estuviesen aisladas. En una ocasión utilizó su caja azul para conectarse con Tokio, desde donde pasó a la India, desde allí se conectó con Grecia, más tarde a Sudáfrica, luego a Sudamérica, después a Londres, posteriormente a Nueva York, por último a un operador de Los Ángeles, quien lo conectó con el número telefónico de la cabina que estaba al lado de la que él utilizaba.

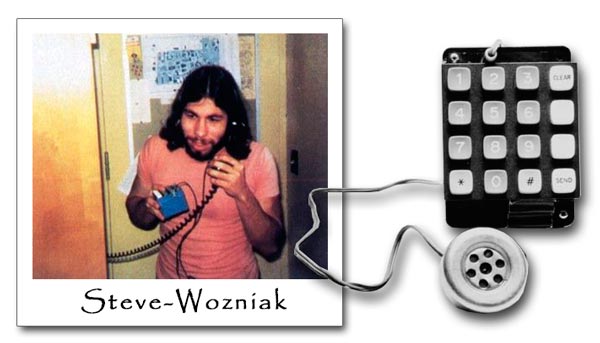

Se dice que hasta Steve Jobs y Steve Wozniak, fundadores de la que más tarde sería Apple Computers, se dedicaron durante un tiempo a fabricar cajas azules en su famoso garaje. Hay que tener en cuenta que según las leyes de California de aquella época, el fabricar cajas azules era perfectamente legal, el delito estaba en utilizarlas.

Algunos consideran a John Draper como el primer pirata informático de la historia.

El hacker o pirata informático bueno

No cabe duda que las historias de los pheakers inspiraron a los primeros piratas informáticos o hackers. Inicialmente, las actividades de estos primeros aficionados, aunque estaban al borde de la ley, por lo general, no tenían fines lucrativos o delictivos. Por ejemplo, en 1980, el New York Times describió a los hackers como «programadores y técnicos expertos, a menudo jóvenes, que sondean casi caprichosamente las defensas de un sistema informático para averiguar sus límites y las posibilidades de la máquina«.

Como ejemplo de estas acciones inofensivas podemos citar lo realizado por el club de ordenadores Chaos de Alemania. En esa época transfirieron más de 130.000 marcos alemanes a una cuenta del Banco de Hamburgo. El dinero lo devolvieron al día siguiente delante de la prensa. Por otro lado, muchos adolescentes de la época utilizaban sus ordenadores para entrar en los sistemas de distintas instituciones norteamericanas, simplemente por curiosidad, sin ir más lejos.

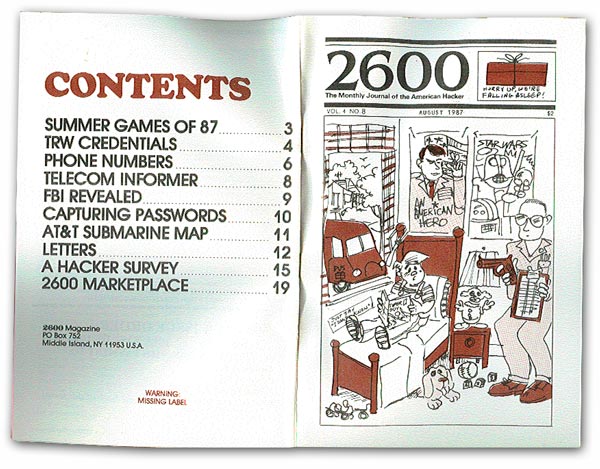

A principio de los años 80, había multitud de grupos de piratas con una subcultura de buena fe. Por ejemplo, recordemos a los que se hacían llamar ‘La legión de la perdición’, ‘Los maestros del engaño’ o ‘Culto a la vaca muerta’. En 1983 apareció la película ‘Juegos de Guerra‘ de John Badham. Esta película reflejaba la figura del hacker como un joven rebelde que se enfrentaba a empresas corruptas y gobiernos autoritarios. En 1984 se empezó a publicar la famosa revista ‘2600: The Hacker Quarterly‘. Esta revista fue una documentación muy útil para los piratas de la época. No solo por sus artículos técnicos sobre los sistemas telefónicos, sistemas informáticos o los protocolos de Internet, sino por sus aportaciones sobre el uso clandestino de los ordenadores.

Llegados a este punto, las autoridades comenzaron a alarmarse y pusieron interés en parar estas actividades. Se atraparon a muchos de estos piratas informáticos y se introdujeron nuevas leyes que condenaban este tipo de delitos informáticos. Por ejemplo, el Congreso de los Estados Unidos aprobó en 1986 la Ley de Fraude y Abuso Informático.

El hacker o pirata informático malo

El ordenador personal se introdujo en la década de 1980, lo que permitió que el público en general accediese al mundo de la informática. Como era de esperar, la amplia disponibilidad de ordenadores personales llevó a un rápido aumento de la piratería.

A finales de los años 80, las actividades de los piratas informáticos empezaron a no ser tan inofensivas. Por ejemplo, un grupo de piratas alemanes fueron detenidos en 1987 por entrar en los sistemas del gobierno estadounidense e intentar vender lo encontrado a la KGB. Por esa época empezaron a desarrollarse los primeros gusanos informáticos. Se trata de un tipo de software malintencionado (de malware) diseñado para propagarse de dispositivo en dispositivo mientras permanece activo en todos ellos. El famoso gusano de Internet de Robert Morris es de 1988. Se estimó que este gusano afectó a miles de ordenadores conectados a Internet y Arpanet. Podemos decir que esa época marcó el comienzo de la malvada piratería informática que conocemos hoy.

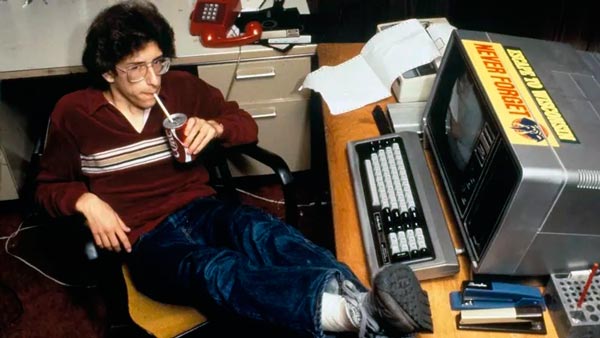

Las historias de los piratas de aquella época siempre comenzaron con sus aventuras como piratas telefónicos o pheaker, para seguir con la piratería informática o hacker. Este fue el caso, por ejemplo, de Kevil Poulsen, que llegó a piratear todas las líneas telefónicas del concurso de una emisora de radio para que solo entraran sus llamadas y poder ganar así el premio: un Porsche 944 S2. En 1988 entraría en las bases de datos federales de Estados Unidos y vendió información confidencial a otros delincuentes y consulados extranjeros. Lo capturaron en 1991. Más tarde se convertiría en un experto en ciberseguridad y en consultor de la revista Wired.

Algunos consideran a Robert Morris como el primer pirata informático que utilizó Internet.

Otra historia destacada es la de Kevin Mitnick, alias el cóndor. Se convirtió en el pirata informático más buscado de la época. Empezó sus fechorías como pheaker, o pirata telefónico, pero rápidamente se pasó a los ordenadores. Kevin Mitnick era realmente bueno en la utilización de la ingeniería social. Para entrar en los sistemas de DEC, Mitnick los llamó haciéndose pasar por un empleado, por un desarrollador. “Hice una simple llamada telefónica al Gerente de sistemas. Le dije que no podía entrar en una de mis cuentas y fui lo bastante convincente para que me diera acceso y me permitiera elegir una contraseña” dijo en una entrevista años más tarde. Kevin Mitnick estuvo pirateando todo tipo de sistemas hasta que lo arrestaron por última vez en 1995.

Ataques masivos

Internet se desplegó de forma masiva en la década de los 90. Lo que antes estaba reservado al ámbito universitario y gubernamental se hizo habitual en los hogares. Mucha más personas tuvieron acceso a la red y, entre ellos, los que vieron en ella una manera fácil de ganar dinero. En esa época, un grupo de piratas rusos liderados por Vladmir Levin transfirieron 10 millones de dólares de Citibank a distintas cuentas de bancos de todo el mundo.

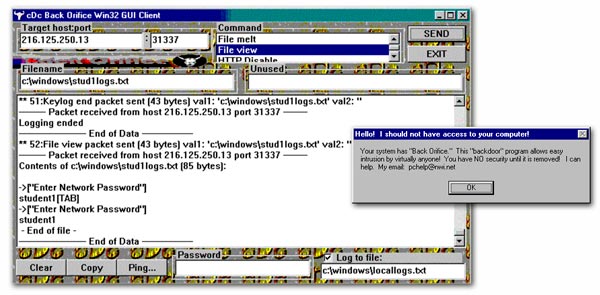

A finales de los noventa empezaron a salir las primeras herramientas de hackers. Por ejemplo, Satan salió en 1995 y Back Oriffice en 1998. Con estas herramientas se podían analizar redes para buscar sus vulnerabilidades. Por si fuera poco, Los virus y gusanos informáticos se empezaron a convertir en una verdadera amenaza. En 1999 el gusano Melissa se estima que afectó al 20% de ordenadores conectados a Internet.

Por otro lado, surgieron también ataques con la única finalidad de tumbar una red, dejarla sin servicio. Por ejemplo, el canadiense Michael Calce, conocido como MafiaBoy, lanzó en febrero de 2000 una serie de ataques de denegación de servicio contra páginas web comerciales como Yahoo, Amazon, eBay o CNN. Solo tenía 15 años cuando lo arrestaron en 2001. Un ataque de denegación de servicio (DoS) consiste en el envío masivo de paquetes de solicitud a un objetivo determinado, provocando que el servidor se quede interrumpido.

El nuevo milenio trajo un florecimiento de bandas de ciberdelincuentes en todo el mundo (Rusia, China, Estados Unidos, Brasil, etc.). Además, la piratería se convirtió en un gran ecosistema comercial y político. Ya no solo se persigue ganar dinero de forma ilícita, sino que está siendo utilizado como arma política, incluso con el patrocinio de determinados países. Recordemos el caso de Anonymous. Surgió en 2003 de un foro de Hackers (4Chan) como un movimiento por diversión. Desde 2008 realizan ataques de negación de servicios a determinas webs y piratean para revelar informaciones confidenciales, tanto de gobiernos como de grandes empresas privadas.

Por otro lado, no era raro leer la noticia de que unos piratas han logrado recopilaron datos personales de clientes y usuarios de una empresas privadas. Por ejemplo, este fue el caso de Yahoo en 2013 (3.000 millones de cuentas afectadas) , de la cadena de hoteles Marriot en 2018 (datos de 500 millones de clientes afectados) o del banco estadounidense CapitalOne en 2019 (datos de 100 millones de clientes comprometidos).

La actividad política e ideológica de la piratería se ha visto reforzada por la popularización de las redes sociales y la posibilidad de gestionar de forma automatizada la difusión de noticias falsas (fake news) con la intención de influir en las opiniones de los ciudadanos.

El hecho es que las empresas de software, las grandes corporaciones y los gobiernos se ven obligados a invertir miles de millones de euros anuales en seguridad.

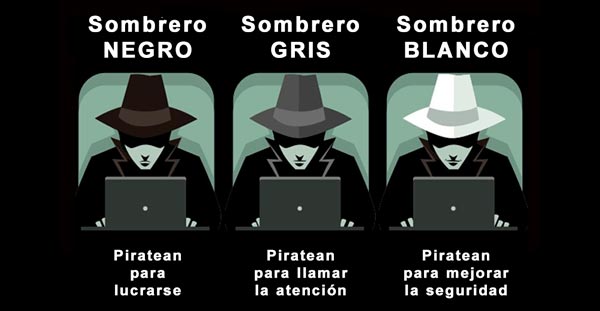

En definitiva, los hackers empezaron siendo los chicos inquietos, con creatividad, que eran capaces de mirar más allá de lo evidente para lograr hacer las cosas de otra manera. Incluso se puede decir que respetaban un cierto código ético de no causar daños permanentes. Son los que luego se conocieron como piratas de sombrero blanco. Sin embargo, este término se ha ido transformando poco a poco para definir, casi exclusivamente, a los ciberdelincuentes que utilizan la informática y las redes de ordenadores con fines ilícitos. Para diferenciarlos de los primeros, a estos se les conocían como piratas de sobrero negro.

Hubo un tiempo en el que ser hacker era un orgullo, pero eso pasó.

Más información

Aquí se ha expuesto de forma resumida la historia de la piratería informática. Con suerte, habré sido capaz de generar dudas y crear curiosidad sobre este tema. En este blog se dispone de muchos otros contenidos relacionados con los que podrá ampliar la información sobre el tema. Por favor, utilice el buscador de contenidos que tenemos en la cabecera de este blog.

En todo caso, estos son algunos otros artículos que pueden ser de interés:

- Kevin Mitnick. El hacker más buscado

- Historia de los gusanos informáticos

- Herramientas de los ciberdelincuentes

- Lista de incidentes relevantes de piratería informática

REF: FW-PG07