Herramientas de los ciberdelincuentes

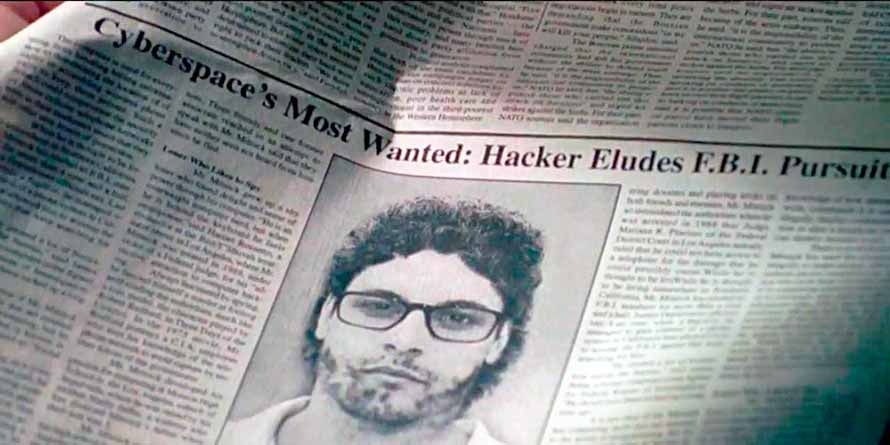

Internet es una gran red donde todo y todos estamos conectados. Esto la convierte en un verdadero coto de caza para aquellas personas que se introducen en ordenadores ajenos para robar información, producir efectos no deseados o, simplemente, divertirse a costa de los demás. Son los conocidos de forma genérica como ciberdelincuentes, hackers (aunque también existen hackers buenos) o piratas informáticos.