Una DMZ o zona de servidores es un área de la red local especialmente dedicada a proteger los equipos servidores instalados dentro de la red. Esta área tiene su propia política de protección distinta de la del resto de equipos que componen la red local. Aunque las zonas DMZ están especialmente pensadas para las redes locales de empresa, cada vez son más los hogares que ofrecen determinados servicios desde su red (compartir archivos, cámaras Web, domótica, IoT, etc.).

Cualquier empresa (y hogar) dispone hoy en día de una red de área local que interconecta todos sus equipos y les permite tener acceso Internet. Además de lo anterior, en muchos casos, en esa red local se dispone de equipos que ofrecen servicios accesibles desde Internet. Por ejemplo, se puede tener un servicio web, un servidor de correo electrónico o un servidor NAS para compartir archivos con el exterior. Aunque estos servicios pueden contratarse a una empresa externa de alojamiento de servicios (hosting), el hacerlo con servidores propios tiene la ventaja de tener el control total del servicio.

El firewall, la seguridad de la red local

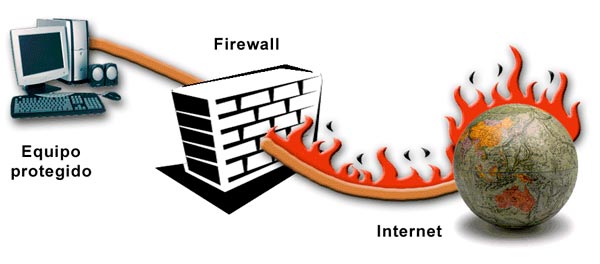

La forma más simple de proteger una red local es impedir cualquier tipo de acceso desde el exterior. Claro, cuando se tienen servicios que están pensados para que sus usuarios accedan desde fuera de la red, hay que permitir el acceso. Cualquier puerta de acceso es una debilidad que puede ser utilizada por los piratas informáticos para atacar la red.

Para proteger la red de visitas indeseadas se utilizan unos dispositivos especializados conocidos como cortafuegos o firewall. Los firewall filtran el tráfico que entra y sale de la red bloqueando las amenazas de acuerdo a una serie de reglas. Los firewalls pueden ser equipos dedicados específicamente a esta función, pueden ser un software que se instala en cualquier ordenador o también pueden venir integrados en un equipo de comunicación (por ejemplo, un router). Evidentemente, mientras más específico sea el dispositivo, más potente serán sus capacidades de protección.

Qué es una zona de servidores o DMZ

Tenemos por tanto una red local que dispone de equipos de usuarios que utilizan la red para acceder a Internet y de equipos servidores a los que se accede desde Internet. La solución de seguridad recomendada consiste en crear dos zonas de seguridad:

- Una zona privada altamente protegida donde se sitúan los equipos de usuario

- Una zona de servidores o DMZ donde se sitúan los equipos servidores.

A la zona de servidores también se la conoce como zona desmilitarizada o DMZ (Demilitarized Zone), zona defendida (screened) o zona periférica (perimeter zone).

Los ordenadores situados en la zona de servidores pueden ser accedidos desde el exterior, lo que lo hacen más vulnerables. Por ese motivo, se les dedica un mayor esfuerzo de protección: registro y análisis de actividad, detección de intrusos, copias de seguridad, etc.

Aunque la zona DMZ debe estar accesible desde el exterior, esto no significa que esté abierta a todo tipo de conexiones. Sólo estará disponible para aquellos protocolos para los que se ofrece un servicio desde los servidores. Por ejemplo, si se ofrece un servicio Web, sólo estará disponible para las conexiones entrantes http y https. Si además se dispusiera de un servidor de correo, se permitirían también las conexiones IMAP o POP3 y SMTP, permaneciendo cerradas las conexiones de cualquier otro protocolo.

Otra particularidad que se puede presentar con las zonas DMZ es que sea necesario que los servidores utilicen números IP públicos distintos de los utilizados por los usuarios internos. En este caso, el router tiene que configurarse adecuadamente para que diferencie cada número IP y los direccione adecuadamente hacia el interior. Éste sería el caso, por ejemplo, si se ofreciese un servicio que fuese incompatible con NAT (IPSec, Kerberos, etc.).

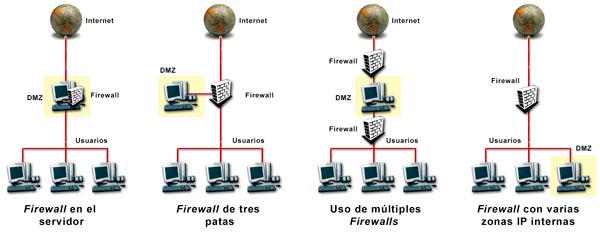

Existen distintas alternativas para crear una zona de servidores o DMZ:

- Utilizar un firewall en el servidor. Si se va a disponer de un solo equipo servidor, existe la posibilidad de instalar un firewall software en el servidor que controle tanto las comunicaciones propias como las dirigidas al resto de la red local.

- Utilizar un firewall de tres patas. En este caso el ordenador que tiene instalado el firewall dispone de tres tarjetas de red. Cada interfaz de red representa una de las patas del firewall y es asignada a una zona: zona privada, zona DMZ y zona Internet.

- Utilizar múltiples firewalls. En este caso se utiliza un firewall para la zona privada y otro distinto para la zona DMZ. Esta configuración es más cara, pero también es más segura, ya que el pirata tiene que romper la seguridad de dos firewalls para llegar a la zona privada.

- Utilizar un firewall que diferencie múltiples zonas IP. En este caso el mismo firewall realiza un tratamiento distinto a cada zona de ordenadores dependiendo de su dirección IP interna.

Firewall en el servidor

Disponer de un solo servidor e instalar en él el firewall tiene la ventaja de ser económico, ya que sólo se necesita utilizar un firewall, pero tiene la limitación de que la zona periférica estaría compuesta por un solo equipo, que, además, sería el mismo que ejecuta el software del firewall, lo que tiene el riesgo de convertirse en un cuello de botella. Como contraprestación, el administrador controla toda la seguridad de la red desde un solo equipo, lo que simplifica su gestión. Aunque, también es cierto que si un pirata logra romper esta seguridad tendrá acceso a toda la red.

Un firewall en el servidor como protección de la zona privada debe permitir aplicar unas reglas para el equipo donde se encuentra instalado y otras distintas para el resto de equipos de la red interna. Por ejemplo, el firewall de Linux lo permite.

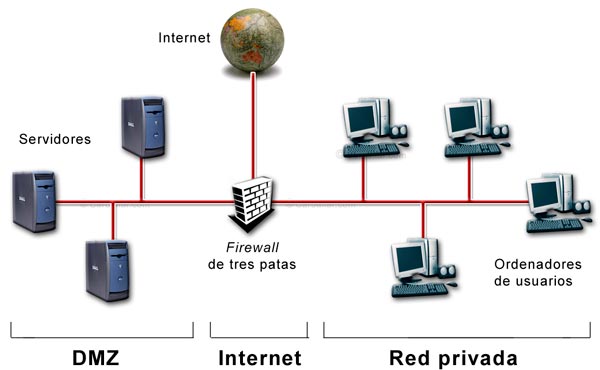

Firewall de tres patas

El firewall de tres patas (three-pronged firewall) es otra de las soluciones en las que sólo es necesario utilizar un firewall. El mayor inconveniente de esta solución es que no todos los firewalls permiten gestionar tres tarjetas o interfaces de red. La mayoría de los firewalls de tipo personal sólo manejan dos tarjetas de red, por lo que no son aptos para este tipo de configuración.

Entre las ventajas de esta solución se encuentra el hecho de poder gestionar todas las reglas de filtrado desde un solo equipo, lo que, a su vez, simplifica la elaboración de las reglas de filtrado. Por otro lado, al representar cada interfaz de red una zona de protección es relativamente sencillo definir las reglas de filtrado.

Por el contrario, los inconvenientes principales son la debilidad que supone concentrar la protección en un único punto y la complejidad que puede aportar el tener que definir todas las reglas de entrada y salida del tráfico en una misma lista. Para paliar este inconveniente es importante documentar cada una de las reglas para que resulte más fácil su mantenimiento.

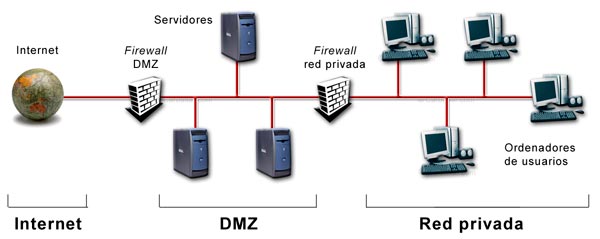

Utilizar múltiples firewalls

Otra alternativa para crear una zona privada separada de la zona DMZ en una red local es utilizar dos firewalls. Se entiende que ambas zonas comparten la misma conexión a Internet. En este caso, el primer firewall dividiría Internet de la zona DMZ. A continuación, el segundo firewall crearía una barrera entre la zona DMZ más abierta y la zona privada más protegida. El primero de los firewalls contendría las reglas que gestionan el acceso a los servidores de la zona DMZ y el segundo de ellos contendría las reglas que gestionan las comunicaciones con los equipos privados.

Las configuraciones con múltiples firewalls son más seguras que las que utilizan un solo firewall por el hecho de disponer de una doble barrera. Aunque el pirata se salte la primera de las barreras, sólo conseguiría llegar a la zona DMZ, para llegar a la zona privada tendría que elaborar un nuevo ataque. Esta seguridad aumenta si ambos firewalls son de fabricantes distintos.

Otra ventaja de esta solución es que se crea una clara definición de cada una de las zonas, lo que facilita su gestión. Además, al disponerse de dos firewalls se reduce la carga de cada uno de ellos.

Evidentemente, esta solución también tiene desventajas: tiene un mayor coste, el administrador debe conocer las herramientas y forma de trabajar de dos firewalls, y deben configurarse y mantenerse dos listas distintas de reglas de filtrado en dos firewalls distintos.

Más información

- Qué es un firewall

- Cómo funcionan los protocolos de Internet

- Breve historia de los microprocesadores

REF: FW-PG275