EAP es un protocolo que permite realizar una gestión centralizada del acceso de los usuarios a la red corporativa, incluida la red Wi-Fi de empresa. Cuando una red tiene múltiples usuarios es imprescindible individualizar las claves de acceso de cada uno de ellos. Esto permite darles un tratamiento diferencial y resolver las incidencias con facilidad. Veamos qué es EAP.

La gestión de las redes de comunicaciones de la empresa tiene una gran importancia ya que a través de ellas se realizan la mayoría de las comunicaciones de la empresa con sus clientes, proveedores, socios y resto de personas de interés. Más allá de disponer de sistemas de seguridad confiables, es necesario que, si se da una incidencia, se pueda resolver a la mayor brevedad posible.

La gestión centralizada supone un gran avance en la gestión de redes corporativas. No solo ofrece herramientas de control de acceso, sino que puede registrar la actividad de la red, lo que facilita la identificación del origen de las incidencias y ayuda al mantenimiento y despliegue de la red.

Por suerte, los organismo de normalización han tenido en cuenta estas necesidades y han definido los protocolos necesarios para que funcionen los sistemas de control de acceso más allá de las posibles soluciones particulares que ofrezca algún proveedor. Aunque en este artículo relacionamos EAP con las redes Wi-Fi, lo cierto es que funcionan igualmente para las redes cableadas (LAN).

El problema de las redes corporativas

Cuando se instala una red Wi-Fi doméstica o en un pequeño negocio u oficina, lo normal es instalar un único router Wi-Fi (un punto de acceso Wi-Fi). Generalmente, el control de acceso en estos casos consiste en configurar una clave en el router. Los terminales de usuario que deseen conectarse a la red solo tienen que introducir la clave configurada en el router. Todos los usuarios compartirán la misma clave. Si se cambia la clave, todos los terminales tendrán que hacer el cambio.

El método anterior es simple y fácil de configurar cuando se tienen pocos terminales. En el caso de grandes redes corporativas o de lugares públicos, como hoteles o centros educativos, no es posible hacer una gestión simple como la anterior. En estos casos, puede ser necesario que cada usuario disponga de su propia clave de acceso, que debe ser gestionada independientemente de las demás. Esta gestión individual hace posible establecer un tratamiento distinto a cada usuario o grupos de usuarios. Por ejemplo, se pueden establecer limitaciones individuales de uso, redes u horarios. Dicho de otra forma, este tipo de redes necesitan poder ser gestionadas de una forma centralizada.

La gestión centralizada del acceso tiene otras ventajas adicionales como: el usuario no tiene que hacer nada para conectarse a las distintas redes de la empresa, si un usuario expone su clave, se le puede cambiar individualmente, se puede medir y facturar la actividad de cada usuario en la red, se pueden establecer fácilmente las políticas de seguridad y controlar la actividad de los usuarios.

Qué es EAP, la solución

La necesidad de una gestión centralizada del acceso a las redes Wi-Fi, llevó a los organismos de normalización (el IEEE, Institute of Electrical and Electronics Engineers) a pensar en una solución. La respuesta fue la recomendación 802.1x, publicada inicialmente por el IEEE en 2001 y revisada en 2004, 2010 y 2020. Esta solución propone que cuando un terminal de usuario se conecte a un punto de acceso Wi-Fi, éste le consulte a un servidor central de control de acceso si el terminal está o no autorizado.

La recomendación 802.1x supone la existencia de tres actores:

- Solicitante (Supplicant). Se trata del equipo del usuario que desea acceder a la red.

- Autentificador (Authenticator). Es el dispositivo que facilita el acceso a la red. En el caso de Wi-Fi se refiere al punto de acceso, mientras que en el caso de redes cableadas sería el switch. Evidentemente, tanto el punto de acceso como el switch deben soportar el protocolo 802.1x. Wi-Fi lo incorpora con WPA y WPA2.

- Servidor de autentificación (Authentication server). Se trata del servidor que verifica las credenciales del solicitante. En este servidor se alojan las herramientas de gestión de la red.

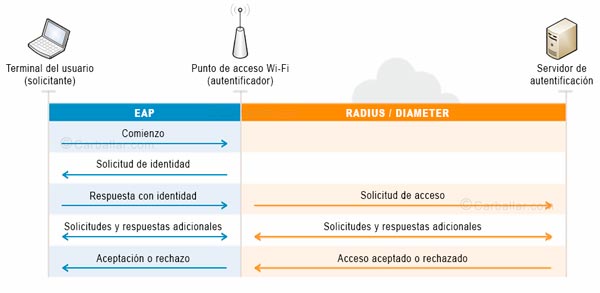

Para que estos actores puedan comunicarse entre si, es necesario definir un método de comunicación, un protocolo. El solicitante (terminal del usuario) se comunica con el autenticador (punto de acceso) utilizando un protocolo conocido como EAP (Extensible Authentication Protocol o protocolo de autenticación ampliable). Este protocolo define, básicamente, cómo el punto de acceso le pregunta al terminal por las credenciales y cómo éste debe comunicarlas.

Como se ha visto, el punto de acceso no toma decisiones, sino que le pasa la pregunta al servidor y recibe una respuesta indicando si el terminal tiene o no derecho a establecer la conexión con la red corporativa. La comunicación entre el autenticador (punto de acceso) y el servidor se lleva a cabo mediante el protocolo de gestión centralizada de claves de acceso que utilice el servidor. Generalmente, este protocolo es Radius o Diameter (se verá más adelante).

Para más información sobre el protocolo EAP puede consultarse el documento del IETF que lo describe: RFC 3748.

Cómo funciona el sistema EAP

El sistema funciona de la siguiente forma: cuando el equipo del usuario (solicitante) va a acceder a la red, el punto de acceso (autentificador) le pregunta por su identificación. El usuario le envía su identificación, que el punto de acceso (autentificador) reenvía al servidor. Tras comprobar el derecho de acceso del usuario, el servidor envía al punto de acceso su autorización para permitir el acceso del usuario a la red.

Con el tiempo, han ido cambiando las necesidades que se le pedían a los sistemas centralizados de control de acceso. Esto ha dado pie a que vayan surgiendo distintas versiones del protocolo EAP. La diferencia fundamental entre las distintas versiones es la forma de verificar las credenciales de los usuarios. Básicamente, los administradores de red elijen una u otra versión dependiendo del nivel de seguridad que necesite la organización, de la sobrecarga administrativa o de las características deseadas.

Versiones más habituales de EAP

Existen unos 40 métodos EAP. Algunos son específicos de sus fabricantes (propietarios) y otros son abiertos y están definidos en RFC (documentos) de la IETF (organismo de normalización). A pesar de esta gran variedad, las versiones más comunes son las siguientes:

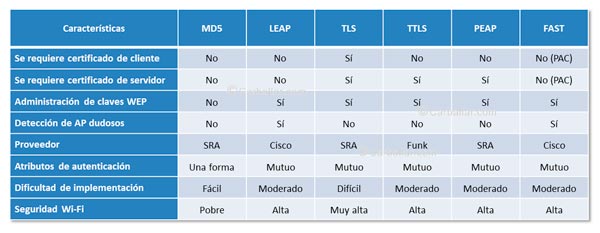

- EAP-MD5 (Message Digest #5). Proporciona compatibilidad EAP de nivel básico. Solo permite la autenticación unidireccional, la del usuario. Pero el usuario no ve la autenticidad de la red. Ya no se suele utilizar.

- LEAP (Lightweight EAP, ‘EAP ligero’, conocido también como EAP-Cisco Wireless). Se utiliza principalmente en las redes de Cisco Aironet. Cifra las transmisiones de datos mediante claves WEP generadas dinámicamente y admite la autenticación mutua.

- EAP-TLS (Transport Layer Security, ‘Seguridad de la capa de transporte’). Ofrece autenticación mutua basada en certificados del cliente y de la red. Esto es un inconveniente, ya que los certificados deben administrarse tanto en el cliente como en el servidor.

- EAP-TTLS (Tunneled TLS, ‘TLS tunelado’). Desarrollado por Funk Software y Certicom como una extensión de EAP-TLS. Este método de seguridad proporciona autenticación mutua pero, a diferencia de EAP-TLS, solo requiere certificados de servidor.

- PEAP (Protected EAP, ‘EAP protegido’, desarrollado por Microsoft, Cisco y RSA Security). Desarrollada por Microsoft, Cisco y RSA Security. Utiliza túneles entre clientes PEAP y un servidor de autenticación. Autentica los clientes solo con certificados de servidor, lo que simplifica la implementación y administración de una red.

- EAP-FAST (Flexible Authentication via Secure Tunneling, ‘Autentificación flexible vía tunelado seguro’). Desarrollado por Cisco. En lugar de utilizar un certificado para lograr una autenticación mutua, autentica mediante una PAC (credencial de acceso protegido) que el servidor de autenticación puede administrar dinámicamente.

- EAP-SIM (Subscriber Identity Module, ‘Módulo de identidad del abonado’). Este mecanismo es el utilizado en las redes GSM para autenticar a sus clientes. Utiliza un módulo de identidad de abonado (tarjeta SIM) y requiere que se introduzca un número PIN para acceder a la tarjeta.

- EAP-AKA (Authentication and Key Agreement, ‘Acuerdo de autenticación y clave’). Este mecanismo EAP es el utilizado por las redes UMTS de telefonía móvil para validar a un usuario determinado con la red. Utiliza las tarjetas conocidas como USIM.

Servidores de autentificación EAP

Los servidores de autentificación son los que disponen de la base de datos con la información de usuario necesaria para verificar su identidad. Una vez verificada su identidad envía el correspondiente mensaje para autorizar el acceso. El servidor también se ocupa de la tarea de registrar el uso que hace el usuario del servicio. Por este motivo, a los servidores de autentificación también se les conoce como aplicaciones AAA (Authentication, Authorization and Accounting, ‘Autentificación, autorización y contabilidad’).

Para realizar estas labores, el punto de acceso se comunica con el servidor mediante el protocolo Radius (Remote Authentication Dial In User Service, ‘Servicio de autentificación de clientes de acceso telefónico’, RFC 2865 y RFC 2866). Este protocolo (este software) lo empezaron a utilizar los proveedores de acceso telefónico a internet (de ahí su nombre) para gestionar los accesos de sus clientes, aunque hoy en día se utiliza ampliamente en cualquier servicio de autentificación. En cualquier caso, a este protocolo de los años 90 le ha salido un sucesor con el nombre Diameter. Este nombre no es un acrónimo y no es casual, el diámetro es equivalente a dos radios. El protocolo Diameter (RFC 3588) ofrece mejoras en la seguridad y la gestión de los accesos.

Para que funcione correctamente el sistema de autentificación, no solamente es necesario disponer de un servidor con su software Radius correspondiente y de un punto de acceso compatible con 802.1x, sino que el cliente (el equipo del usuario) también tiene que ser compatible con EAP. Esto quiere decir que debe disponer de un software cliente que entienda los mensajes de autentificación que le envía el punto de acceso. Esto no suele ser un problema hoy en día porque la mayoría de los terminales Wi-Fi (smartphones, ordenadores, tablets, etc) suelen incluir estos sistemas.

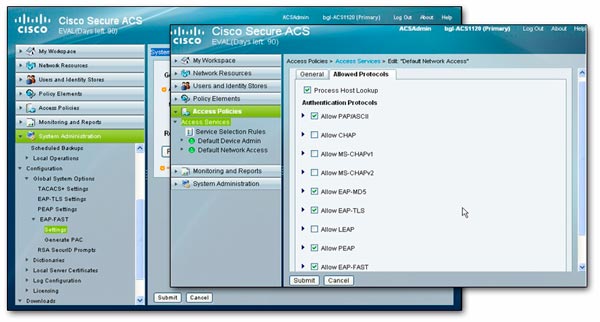

Por su parte, existen software servidor de distintos fabricantes (Cisco, Funk Software/Odyssey, Aegis, Xsupplicant o Open1X) compatibles con distintos sistemas operativos. (Windows, Linux, etc.). El software servidor no tiene requerimientos especiales por lo que puede instalarse en cualquier equipo conectado a la red.

Más información sobre Wi-Fi

Aquí se ha expuesto de forma resumida qué es EAP y en qué consiste la gestión centralizada del acceso al Wi-Fi de la empresa. Con suerte, habré sido capaz de generar dudas y crear curiosidad sobre este tema. En este blog se dispone de muchos otros contenidos relacionados. Por favor, utilice el buscador de contenidos que tenemos en la cabecera de este blog.

Estos son algunos otros artículos que pueden ser de interés:

- Wi-Fi: Guía Completa sobre su tecnología y configuración

- Riesgos de nuestra red Wi-Fi

- Cómo configurar el router Wi-Fi

- El curioso origen de Wi-Fi

REF: WF-PG165