El ataque de negación de servicio, también conocido como DoS (Denial of Service), consiste en conseguir que un equipo o servicio no pueda ser utilizado de forma normal, quedando bloqueado total o parcialmente. Aunque, a primera vista, puede parecer que no tiene mucho sentido, salvo el causar molestias, lo cierto es que un pirata le puede sacar a la negación de servicio otro tipo de rendimientos, sobre todo, sabiendo que estos ataques son, en general, de los más fáciles de realizar.

Por ejemplo, bloquear una de esas cuentas de correo gratuita es fácil, bastará con enviarle un par de mensajes con un archivo adjunto de gran tamaño para que el buzón se quede sin espacio y no pueda seguir recibiendo los mensajes legítimos. En principio, el único efecto que tiene esta acción es que su usuario perderá alguno de sus potenciales mensajes. No obstante, si un buzón de correo responde continuamente con mensajes de error, puede que al remitente no le extrañe que le pidan que temporalmente envíe esos mensajes a una dirección distinta que, curiosamente, sí es accesible por el pirata. Esta acción puede resultar mucho más fácil que lograr descifrar la clave de la cuenta original.

Otro ejemplo, se puede llegar a bloquear un firewall, simplemente, inundándolo de paquetes falsos. En este momento, las comunicaciones de la empresa se ralentizan o, incluso, pueden llegar a bloquearse. En un principio, la única consecuencia es que la empresa se queda temporalmente incomunicada. No obstante, también puede pasar que el administrador del firewall decida desconectarlo temporalmente para dejar de recibir quejas de sus usuarios. Este momento puede ser aprovechado para entrar libremente a la red y dejar instalado un caballo de Troya o similar.

Nadie está libre de un ataque de negación de servicio, en febrero de 2002, los servidores de Yahoo y Ebay quedaron inutilizados porque unos piratas lograron instalar miles de programas troyanos que se dedicaban a hacer intentos repetitivos de conexión a estos portales. Evidentemente quedaron saturados y sin poder ser utilizados lícitamente.

Por qué ocurren los ataques de negación de servicio

La mayoría de los ataques de negación de servicio se realizan a los servidores o conexiones de empresas. Son muchos los motivos por los que alguien puede estar interesado en realizar este tipo de ataques. Las razones más comunes son las siguientes:

- Pedir un rescate. Es posible que la razón más habitual por la que se realiza un ataque de negación de servicio sea la extorsión. Una vez que se ha dejado a la empresa sin servicio, se le exige un rescate para permitirle volver a la normalidad.

- Un competidor. Una empresa de la competencia puede realizar o encargar un ataque de negación de servicio. Bloquear un servicio puede provocar que la experiencia de sus usuarios o clientes empeore fuertemente hasta el punto de buscar una alternativa. Se estima que esta práctica es relativamente habitual en el sector de los juegos online de azar.

- Activismo. Los ataques de negación de servicio no siempre tienen una motivación económica. También se puede dar por una motivación personal o ideológica. No es raro que un grupo activista ataquen sitios gubernamentales o de empresas muy conocidas para llamar la atención sobre su causa (política, ideológica, social, etc.). Es lo que se conoce como Hacktivismo (hacker-activismo).

- Por diversión. Muchos aficionados a la piratería ven en los ataques de negación de servicio una forma de reto a sus habilidades. Simplemente encuentran estimulante poder interferir en el desarrollo normal de un servicio, especialmente si logran bloquearlo completamente y el hecho aparece en los medios de comunicación. Detrás no hay ningún interés económico, sino hedonista. Muchos de estos autores piensan que no están causando un gran daño. Sin embargo, las pérdidas económicas que provocan este tipo de ataques son bastante considerables.

- Empleados descontentos. Puede parecer increíble pero, a veces, un empleado descontento tiene los conocimientos, la oportunidad y la motivación para dañar a la empresa para la que trabaja o ha trabajado. La frustración por una mala relación con los jefes o compañeros o, simplemente, por no haber cumplido unas expectativas, se convierten en una motivación suficiente como para realizar estos actos.

Jamming o flooding

El jamming (‘bloquear’) o flooding (‘inundar’) consiste en saturar los recursos de la víctima para, de esta forma, lograr limitar o impedir completamente su uso legítimo. El recurso saturado puede ser la memoria, el disco duro o su acceso a Internet.

Por ejemplo, si un pirata enviara repetidas peticiones de conexión con una IP de origen falsa, el equipo de la víctima respondería a cada intento y mantendría el búfer abierto a la espera de una respuesta que nunca llegará. Evidentemente, esto bloquearía los intentos legítimos de conexión. Este mismo tipo de limitaciones se puede hacer con la aplicación ping. De hecho, hay un tipo de ataque que se conoce como ping de la muerte y que consigue bloquear el equipo.

El más famoso de los ataques de bloqueo es el conocido como syn flood y consiste en completar sólo dos de los tres pasos necesarios para establecer una comunicación. Se envía un paquete SYN pero no se responde al paquete ACK, ocasionando que el equipo de la víctima permanezca a la escucha un determinado tiempo. Al enviar muchos paquetes de este tipo el servicio se ralentiza hasta el punto de poder quedar bloqueado. Este tipo de ataque suele combinarse con IP spoofing para ocultar el origen del ataque.

Otra variante es el ataque conocido como Smurf o broadcast storm (‘tormenta de envíos’). Consiste en construir una petición ICMP, similar a la utilizada por ping, y enviársela repetidamente al equipo de la víctima.

Por último, un sistema muy popular es el conocido como programas conejo (rabbits). Son programas que ejecutan procesos inútiles y se reproducen de forma ilimitada hasta saturar la capacidad del sistema.

Land attack

Este ataque se aprovecha de un error (bug) en el funcionamiento de TCP/IP en las primeras versiones de Windows. Consiste en construir paquetes con la dirección IP y puerto de destino idénticos a los de origen y enviárselos a la víctima a algún puerto abierto (generalmente el 113 o 139). El resultado es que se bloquea el equipo.

Este ataque tiene algunas variantes. Por ejemplo, se puede enviar un paquete a una dirección IP sin especificar el puerto.

Nuke

Nuke es un término coloquial utilizado para hacer referencia a los ataques con arma nuclear o similar. Podríamos traducirlo libremente como freír. El ataque conocido como nuke es de los ataques más comunes a los sistemas Windows. Consiste en enviar un paquete UDP manipulado a los puertos 137 a 139. Estos puertos los utiliza Windows para los protocolos NetBIOS. El equipo que recibe estos paquetes los detecta como erróneos y pasa a un estado inestable.

Existen dos variantes populares de este tipo de ataque: el ICMP nuke, que utiliza paquetes ICMP, y el OOB nuke (Out of Band, ‘Fuera de Banda’) que consiste en mandar un paquete con el flag OOB al puerto 139 del equipo de la víctima. Este último ataque se aprovecha de un error en los protocolos de los sistemas Windows antiguos que provoca un fallo de protección general del sistema, haciendo que el equipo se cuelgue.

Teardrop

El ataque teardrop (‘lágrima’ o ‘gota de lágrima’) consiste en enviar paquetes fragmentados. Algunas versiones de sistemas operativos no consiguen recomponer correctamente los fragmentos, haciendo que el sistema se cuelgue. Por ejemplo, Windows NT 4.0 es especialmente vulnerable a este ataque. Aunque, evidentemente, existen parches que resuelven este problema.

En Internet existe una gran variedad de programas de hacker que se aprovechan de esta debilidad. Los más conocidos son: Newtear, Bonk y Boink.

DDoS

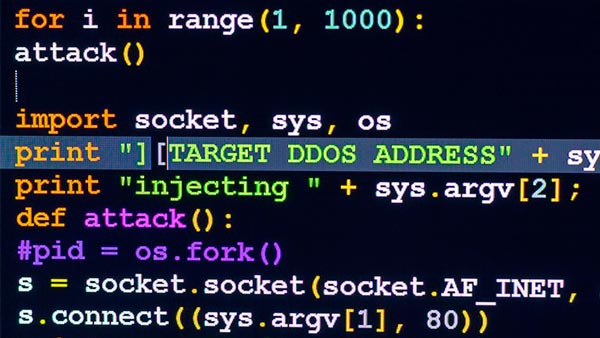

El término DDoS (Distributed Denial of Service) es un tipo particular de ataque de negación de servicio donde múltiples equipos desde distintos lugares atacan simultáneamente a un mismo objetivo. Se trata de un ataque distribuido de negación de servicio. Este es uno de los tipos de ataques más comunes que se utilizan en la actualidad. Al usar múltiples ubicaciones para atacar un mismo sistema, la víctima tiene mucho más difícil identificar el origen del ataque y neutralizarlo. Los ataques DDoS aumentan considerablemente las probabilidades de éxito de un ataque de negación de servicio.

Curiosamente, la mayoría de los sistemas utilizados para realizar un ataque de negación de servicio de este tipo no pertenecen al atacante, sino que son secuestrados por el pirata para realizar estas acciones. Se trata de ordenadores esclavos que el pirata los maneja de forma remota sin que su usuario se de cuenta. A estos ordenadores esclavos se les conocen también como zombies o bots.

Un solo pirata puede controlar toda una red de bots (llamada botnet) a través de un servidor de control. Este servidor de control le permite al atacante (o botmaster) coordinar los ataques. Las redes de bots pueden llegar a estar formadas cientos de bots diferentes.

Ataques al correo

El buzón de correo electrónico tiene tres tipos generales de ataques:

- El mail bombing (‘bomba de correo’) consiste en hacer un envío masivo de mensajes idénticos a una misma dirección de correo con la intención de bloquear su buzón.

- El mail spamming o junk mail (‘correo basura’) consiste en el envío masivo de correo spam (publicidad no solicitada). El coste del envío de un correo electrónico es ridículo en comparación con cualquier otro sistema de publicidad. El problema es que hay quien se dedica a recopilar direcciones de correo electrónico de forma indiscriminada para enviarle publicidad. Luego, una misma dirección de correo puede estar contenida en múltiples listas, lo que hace que un usuario pueda recibir diariamente decenas de estos mensajes. Para quien se publicita, este sistema le resulta eficaz, ya que, aunque le produzca animadversión a muchos, un pequeño porcentaje de éxito le es suficiente para que le merezca la pena. Ciertamente, el correo basura no puede considerarse como un ataque, porque no es ésa su intención, pero, en ocasiones, consigue el mismo efecto.

Conclusiones

Los ataques de negación de servicio son los más fáciles de realizar. Para muchos piratas es la manera de introducirse en este mundo y les supone todo un reto poder detener el servicio de grandes empresa, por la publicidad que eso supone. No obstante, no hay que descuidarse, ya que cualquiera puede ser víctima de este tipo de ataques. Si le ocurre, lo más importante es no perder la calma y, mucho menos, bajar la guardia de la seguridad.

Las empresas suelen disponer de medidas de protección específicas para este tipo de ataques. En el caso de servicios webs importantes, donde la caída del servicio puede tener una gran relevancia económica o de imagen, pueden llegar a disponer de servidores y rutas de acceso alternativas que les permiten reponerse con rapidez de este tipo de ataques.

Más información

- Cómo realizar un ataque informático

- Herramientas de los ciberdelincuentes

- Historia de la piratería informática

REF: FW-PG106