Un gusano informático es un tipo de software malintencionado (de malware) diseñado para propagarse de dispositivo en dispositivo mientras permanece activo en todos ellos. A diferencia de los virus, la particularidad de los gusanos es que son autosuficientes. Suelen aprovecharse de vulnerabilidades de los sistemas operativos o de los servicios de comunicaciones, por lo que no necesariamente necesitan de la participación de un usuario ni de engañar a nadie para propagarse. Veamos cuál es la historia de los gusanos informáticos.

Los gusanos pueden ejecutarse y proliferar sin la interacción humana, incluso con el dispositivo apagado. La acción que realiza el gusano en los dispositivos infectados (ordenadores, servidores, tablets o smartphones) depende del objetivo de la persona que lo diseñó, pero no suelen ser acciones beneficiosas ni legales, de ahí el nombre de malware.

El concepto de un programa que se reproduce fue ya previsto en 1948 por John von Neumann

Matemático nacido en Hungría

En los primeros años, los gusanos utilizaban medios físicos para introducirse en un dispositivo. El pirata colocaba su gusano oculto en un disquete y esperaba a que su víctima lo insertara en el equipo. El gusano podía copiarse en cualquier disquete que se utilizase desde ese dispositivo y esperar a que fuese introducido en cualquier otro dispositivo para propagarse. Esta táctica sigue siendo viable a través de las unidades USB. No obstante, lo más corriente hoy es que los gusanos se propaguen utilizando vulnerabilidades de sistemas como el correo electrónico (se envía a si mismo por correo utilizando la lista de contactos de la víctima), los servicios de mensajería instantánea (como Skype, Messenger o WhatsApp), las redes de intercambio de archivos (incrustándose en archivos con una gran demanda) o directamente a través de Internet o de las redes locales o Wifi.

El primer gusano

Aunque parezca mentira, el concepto de un programa que se reproduce fue ya previsto en 1948 por John von Neumann. Neumann fue un matemático nacido en Hungría y pionero de la informática. A finales de los años 40 diseñó uno de los primeros ordenadores al que llamó Maniac.

En los años 60, los estudiantes de ingeniería se divertían compitiendo a ver quién conseguía crear el programa más corto que fuese capaz de reproducir una copia de sí mismo.

En 1975 se publicó la novela de ciencia ficción The Shockwave Rider del autor John Brunner. El héroe de la novela hace uso de sus habilidades informáticas para escapar de un mundo dominado por las redes de ordenadores. Para ello utiliza un programa al que llama gusano que tiene la capacidad de propagarse por la red.

La palabra gusano fue utilizada por primera vez a finales de los años 70 por John Shock y Jon Hupp del Centro de Investigación Xerox en Palo Alto. Su programa gusano pretendía encargarse de realizar tareas de gestión interna, descargando a estos investigadores de este trabajo monótono. El programa archivaría viejos ficheros, realizaría copias de seguridad y efectuaría comprobaciones rutinarias.

Lo cierto es que Shock y Hupp esperaban que el programa sólo trabajase en una decena de ordenadores del centro. La idea era que viajaran por aquellas máquinas y dejaran copias de sí mismo. Sin embargo, su gusano se les escapó de las manos y en la primera noche de trabajo se había reproducido tan deprisa que había paralizado a los más de cien ordenadores del centro, ocupando todo el espacio disponible en la memoria de los ordenadores. Dado que el gusano se reproducía por sí mismo, para eliminarlo tuvieron que crear otro programa que lo buscase y destruyese.

En los años posteriores hubo varios intentos de crear gusanos sin fines destructivos. Sin embargo, cuanto más largo y más complejo es un programa, más probabilidad existe de que en el proceso de copiado se salte o estropee una orden y produzca problemas posteriores. La historia sirvió para darse cuenta de la dificultad de crear un programa autoduplicador que no causase daño a los ordenadores.

Virus informático escapa a los humanos: 96 muertos.

Titular de varios periódicos en 1988

El famoso gusano de Internet

En 1988 ocurrió un caso que fue conocido en todo el mundo como el virus o gusano de Internet. El New York Times lo calificó como el mayor asalto jamás realizado contra los sistemas de la nación. Algún otro periódico llegó a escribir el siguiente titular: Virus informático escapa a los humanos: 96 muertos.

Lo cierto es que no se trataba de un virus sino de un gusano. Este programa entró en los ordenadores de Arpanet ocupando cada vez más espacio en sus discos duros. Se dice que esto ocurrió entre las 5 y las 6 de la tarde del 2 de noviembre de 1988. El gusano fue desplazándose y ocupando, entre otros, los ordenadores de la Universidad de California en Berkeley y del Laboratorio de Inteligencia Artificial del MIT (Massachusetts Institute of Technology). De Arpanet pasó a la red informática del Departamento de Defensa de los Estados Unidos conocida como Milnet, y posteriormente pasó a Internet. Se difundió al Laboratorio Nacional de Lawrence Livermore, a la Universidad de Maryland, a la Universidad de California en San Diego, al Laboratorio Ames de la NASA, a la Biblioteca Nacional de Los Álamos en Nuevo México y al Laboratorio de Medios del MIT.

Se pensó que los más de 60.000 ordenadores conectados a Internet y Arpanet estaban en peligro. Esto hizo que los especialistas informáticos no tuvieron más remedio que trabajar intensamente para intentar detener la invasión. El resultado no podía ser más desesperanzador, después de un periodo de calma siempre llegaba una y otra oleada. Después de mucho trabajar, de muchas horas de investigación y de trabajo conjunto entre equipos de la Universidad de California en Berkeley, del MIT de Massachusetts y de la Universidad de Purdue, se llegó a la conclusión de que el programa sólo atacaba a ordenadores Sun Microsystems Sun 3 y ordenadores VAX con una determinada versión del sistema operativo Unix.

El día 3 de noviembre, Gene Spafford, de la Universidad de Puerdue, consiguió capturar parte del programa gusano. Exactamente la mitad del programa que controlaba su propagación. Desafortunadamente, la otra mitad se borraba conforme se iba copiando para no dejar pruebas. Se averiguó que el programa aprovechaba unos defectos de esa versión en concreto del sistema operativo. Cuando se enviaba un correo electrónico de un ordenador a otro con el programa Sendmail, el programa gusano aprovechaba para enviar órdenes al ordenador distante. Estas órdenes eran el propio programa gusano. Una vez que alcanzaba un nuevo ordenador reunía información sobre otras máquinas a las que saltar, intentando adivinar las contraseñas para así seguir su difusión.

Dos días más tarde, los especialistas informáticos lograron vencer al programa gusano. Afortunadamente, este programa no contenía elementos dañinos, salvo su capacidad de multiplicarse y de reinfectarse hasta ocupar todo el espacio del ordenador. Estaba claro que el programa estaba hábilmente ingeniado ya que explotaba defectos muy poco conocidos del sistema operativo Unix. Estaba cifrado e iba borrando las pruebas de su paso por los distintos ordenadores. John McAfee, presidente de la CVIA (Computer Virus Industry Association) estimó que habían sido infectadas 6.200 máquinas y que el coste de la reparación de los defectos causados sería de 96 millones de dólares. En la realidad esta cifra se vio reducida a 2.000 ordenadores y casi un millón de dólares.

El autor del ingenioso programa fue un graduado de la Universidad de Harvard de 23 años llamado Robert Morris. El padre de Robert era el científico jefe del Centro Nacional de Seguridad Informática (National Computer Security Center), un experto en delitos informáticos.

Morris dijo que su programa había sido un fallo catastrófico, que jamás había tenido intención de causar ningún daño. A pesar de ello, el 22 de enero de 1990 el jurado lo encontró culpable según la Ley de Fraudes y Abusos Informáticos de 1986. No obstante, tuvo suerte, ya que el juez consideró que las circunstancias no constituían fraude y engaño. Su sentencia fue sólo de 3 años de libertad condicional, una multa de 10.000 dólares y 400 horas de servicio a la comunidad. Robert Morris se convirtió en la primera persona condenada en Estados Unidos en base a la Ley de 1986 para evitar el abuso y fraude informático. Posteriormente, Robert Morris terminaría doctorándose y siendo profesor en el Departamento de Ingeniería Eléctrica e Informática del MIT.

Otros gusanos famosos

La historia de los gusanos informáticos ha sido muy prolífica. Internet ha sido siempre una magnífica mesa de juegos de los piratas informáticos. La inversión es pequeña, el reto está asegurado y solo hace falta dedicarle tiempo. En las últimas décadas, cientos de gusanos informáticos han devastado las infraestructuras de empresas y organizaciones en todo el mundo, causando daños de muchos cientos de millones de euros. Veamos algunos de los gusanos más famosos de la historia.

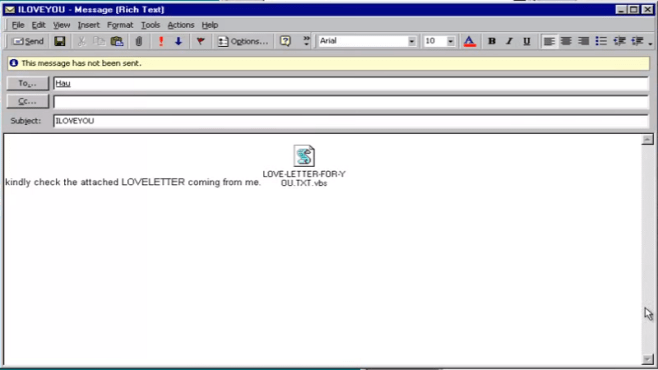

- ILOVEYOU. Apareció en el año 2000. Este gusano enviaba correos electrónicos con el asunto «ILOVEYOU» y un archivo adjunto con el nombre love-letter-for-you.TXT.vbs (carta de amor para ti). El gusano se propagaba utilizando la lista de contactos de Outlook del usuario. Cuando el usuario intentaba abrir el archivo adjunto, el gusano sobrescribía, machacaba, la mayoría de los archivos del ordenador. Fueron infectados el 10% de todos los ordenadores conectados a Internet y los daños estimados superaron los 5.500 millones de dólares. Este gusano se creo en Filipinas y su autor, Onel A. de Guzman, tuvo la suerte de que en aquella época no había en Filipinas ninguna ley que prohibiera crear gusanos informáticos. No se le pudo acusar de nada, pero se creó una ley al respecto.

- Nimda (admin al revés). Apareció en otoño del año 2001. Infectaba a ordenadores con sistema operativo de Microsoft y se propagaba por correo electrónico. Las direcciones de correo por las que propagarse las buscaba el gusano, tanto en la agenda de contactos de la víctima, como en las páginas .html guardadas en la carpeta de archivos temporales del usuario. El gusano creaba un nuevo usuario con privilegios de administrador en los ordenadores infectados y compartía sus discos duros. Las pérdidas estimadas fueron sobre 530 millones de dólares en la primera semana de propagación.

- Code Red. Este gusano de 2001 se aprovechó de una vulnerabilidad de los servidores IIS (Internet Information Server) de Microsoft. IIS es uno de los sistemas más usados por los servidores web de Internet. Los servidores web infectados mostraban el siguiente mensaje en inglés «¡HOLA! Bienvenido a http://www.worm.com ¡Pirateado por los chinos!«. Después de un tiempo, las máquinas infectabas atacaban diversos servidores webs dejándolos sin servicio. El servidor de la Casa Blanca fue uno de ellos. Los daños estimados de este gusano fueron de unos dos mil millones de dólares.

- Melissa. Este gusano de 1999 se propagaba a través de mensajes de correo electrónicos en los que prometía adjuntar una lista de sitios porno con acceso gratuito. El mensaje adjuntaba un archivo de un documento Word llamado list.doc. Al abrirlo con Microsoft Word 97 o 2000, el gusano enviaba mensajes de correo a las primeras 50 direcciones de la agenda de Outlook del usuario. Melissa incluía en el mensaje citas aleatorias sacadas de la serie de TV Los Simpsons. Por desgracia, también tenía un efecto malicioso, se dedicaba a borrar archivos críticos de Windows. Su creador, David Smith, fue condenado a 20 meses de prisión y una multa de 5.000 dólares. Los daños causados se estimaron en unos mil millones de dólares.

- MSBlast. Este nombre se lo puso el propio autor y se puede traducir como desintegrador de Micorsoft. En el verano de 2003 Microsoft hizo público una vulnerabilidad que tenía su sistema operativo Windows. Un mes más tarde apareció este gusano que se aprovechaba de dicha vulnerabilidad. El gusano incluía un mensaje dirigido a Bill Gate que decía en inglés «billy gates, ¿por qué haces esto posible? ¡Deja de ganar dinero y arregla tu software!«. En enero de 2004, cuando ya el gusano había infectado a unos 25 millones de equipos, Microsoft sacó un software que permitía eliminarlo, el Windows Blaster Worm Removal Tool. Posteriormente salió una variante de este gusano y, en este caso, se arrestó a un joven de 19 años que fue condenado a 18 meses de cárcel y 10 meses de servicio a la comunidad.

- Sobig. Apareció en 2003 e infectó a millones de ordenadores en todo el mundo. Utilizaba el correo electrónico para propagarse (adjuntaba archivos con la extensión .pif o .scr, aparentemente inocuos). El gusano se dedicaba a recopilar direcciones de email y propagarse a otros equipos. En una versión posterior llegó a afectar a determinados modelos de módem de acceso a Internet por cable. Logró poderse ejecutar en estos equipos para seguir propagándose. Se dice que llegó a infectar unos 500 mil ordenadores en todo el mundo.

- Storm Worm. Este gusano aparecido en enero de 2007, después de unas famosas tormentas ocurridas en Europa. Se transmitía a través de correos electrónicos con el asunto «230 dead as storm batters Europe«, de ahí su nombre. Los equipos infectados pasaban a estar controlados de forma remota y ejecutaban tareas como recopilar datos de determinados servidores, enviar correos electrónicos para infectar otros equipos o atacar un determinado servidor web para que dejara de funcionar. Este gusano estaba muy bien pensado para no ser descubierto por lo que fue muy difícil de desactivarlo.

- Michelangelo. Apareció en 1991 y se dedicaba a sobrescribir el disco duro o modificar sus registros para dejarlo inservible. El nombre viene porque los daños los causaba la fecha del nacimiento de Miguel Ángel, el 6 de marzo. Aunque este gusano causó una gran repercusión en los medios de comunicación, los daños reales no fueron tan grandes. Al año siguiente, todos los usuarios estaban preparados y la repercusión fue mínima.

- Jerusalem (o BlackBox). Descubierto en 1987 es uno de los gusanos más antiguos. Fue detectado originariamente en Jerusalén, de ahí el nombre. Infectaba el sistema operativo DOS y se dedicaba a borrar todos los archivos que eran ejecutados en la fecha viernes 13. Este gusano inspiró a otros, como el gusano Frère, que hacía sonar la canción Frère Jacques todos los días 13 del mes. Todas las versiones del gusano Jerusalem dejaron de ser una amenaza cuando apareció el sistema operativo Windows.

- WannaCry. Lo curioso de este gusano es que surgió en 2017. Usaba una vulnerabilidad de las versiones anteriores de Windows 8 que le permitía cifrar los archivos de las víctimas. A continuación, mostraba una nota exigiendo un pago para conseguir el descifrado. WannaCry infectó a más de 200.000 ordenadores de 150 países, incluyendo los de empresas privadas, universidades y gobiernos (por ejemplo, los del Servicio Nacional de Salud de Gran Bretaña).

La lista de gusanos es realmente larga y, a pesar de todos los avances en seguridad que tenemos hoy en día, los autores de gusanos siguen utilizando su tiempo, conocimientos e imaginación para encontrar nuevas formas de atacarnos. Esto nos lleva a resaltar la importancia de mantener nuestros equipos actualizados, así como a estar siempre alerta para detectar los posibles mensajes maliciosos que seguro nos seguirán llegando.

Más información sobre los gusanos informáticos

En este artículo se ha abordado la historia de los gusanos informáticos. La seguridad informática es un tema muy extenso y de gran interés. En este blog se dispone de otros artículos relacionados por lo que, si necesita ampliar la información, le invitamos a utilizar el buscador de contenidos que tenemos en la cabecera.

Por si es de su interés, le sugerimos estos otros artículos relacionados:

REF: FW-PG15